Vyhláška 82/2018 Sb. - o bezpečnostních opatřeních, kybernetických bezpečnostních incidentech, reaktivních opatřeních, náležitostech podání v oblasti kybernetické bezpečnosti a likvidaci dat (vyhláška o kybernetické bezpečnosti) úplné a aktualní znění ...

![Popis sdílených služeb, funkčních celků a tematických oblastí veřejné správy ČR [Architektura eGovernmentu ČR] Popis sdílených služeb, funkčních celků a tematických oblastí veřejné správy ČR [Architektura eGovernmentu ČR]](https://archi.gov.cz/_media/nap-dokument:byznys.png)

Popis sdílených služeb, funkčních celků a tematických oblastí veřejné správy ČR [Architektura eGovernmentu ČR]

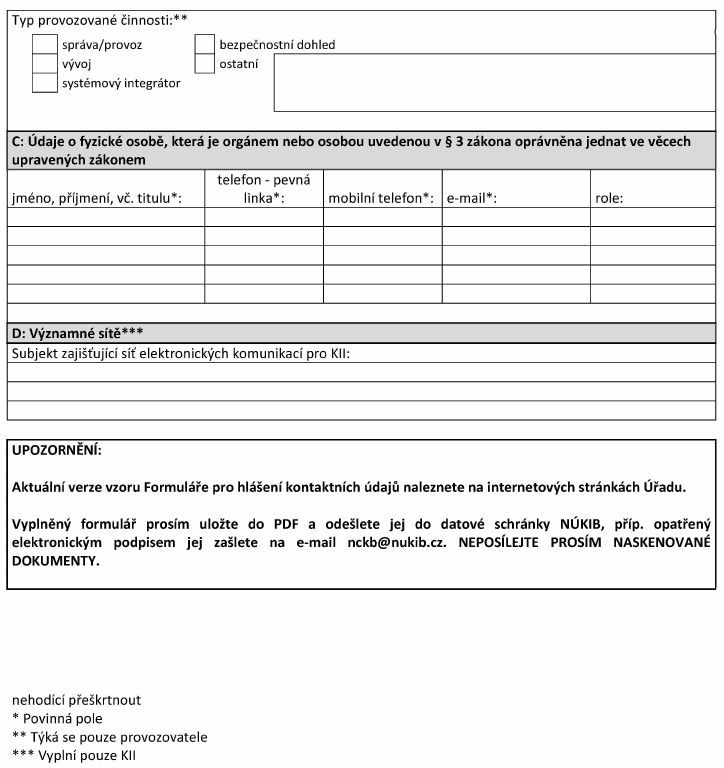

AMBIS vysoká škola, a.s. Implementace požadavků zákona o kybernetické bezpečnosti u provozovatele základní služby

Globální průzkum společnosti Fortinet upozornil na kritické body v bezpečnosti provozních technologií – FeedIT

49 III. O D Ů V O D N Ě N Í I. Obecná část a) Vysvětlení nezbytnosti navrhované právní úpravy, odůvodnění jejích

AMBIS vysoká škola, a.s. Implementace požadavků zákona o kybernetické bezpečnosti u provozovatele základní služby

![Popis sdílených služeb, funkčních celků a tematických oblastí veřejné správy ČR [Architektura eGovernmentu ČR] Popis sdílených služeb, funkčních celků a tematických oblastí veřejné správy ČR [Architektura eGovernmentu ČR]](https://archi.gov.cz/_media/nap-dokument:vdf5.png?w=800&tok=ef909e)